تگ های برتر

پر فروش ترین محصولات

چکیده 1

فصل اول: شبکههای سنسور

1-1- مقدمه 2

1-2- شبکههای سنسور 4

1-3- دو نمونه از حسگرها 5

1-3-1- نودهاي ذخيره ( Storage Node ) 5

1-3-2- نودهاي فوروارد ( Forwarding Node) 5

1-4- استراتژي شناسايي ( Exploration) 9

1-5- هزينه جواب دادن به Query. 9

1-6- ساختن درخت پاسخ به پرسوجو: متد انتخاب پدر 9

1-6-1- انتخاب Data Storage. 10

1-6-2- انتخاب Data Storage براي نود فورواردينگ fn. 10

1-7- تفاوت اصلي شبکههای سنسور با ساير شبکهها 11

1-8-کاربردها و مزاياي استفاده از شبکههای سنسور 12

1-9- نمونهی پیادهسازی شده شبکه حس... 14

1-9-1- ذرهی میکا 14

1-10- بررسي نرمافزارهای شبیهسازی شبكه 16

1-11- خصوصيات لازم براي شبیهسازهای شبكه 17

1-11-1- انعطاف در مدلسازی. 17

1-11-2- سهولت در مدلسازی. 17

1-11-3- اجراي سريع مدلها 17

1-11-4- قابليت مصورسازی. 17

1-11-5- قابليت اجراي مجدد و تكراري شبیهسازی. 17

1-12- شبیهساز NS(v2) 18

1-13- معماري دروني NS. 18

1-14- مدل VuSystem.. 18

1-15- شبیهساز OMNeT++. 18

1-16- نمونههای ایجاد شده توسط نرمافزار 20

1-16-1- غرق سازی ارزیابی یک الگوریتم در شبکه سنسور 20

1-16-2- مثلثبندی 21

1-16-3- نظارت بر ترافیک... 22

1-16-4-گمشده جنگی در منطقه دشمن و تعقیبکننده: 23

1-16-5- جهان کوچک... 25

فصل دوم: شبكههاي بيسيم حسگر

2-1- ویژگیهای عمومی یك شبكه سنسور 31

2-1-1- ساختار ارتباطی. 33

2-1-2- پایگاهها 34

2-1-3- استانداردها 34

2-1-4- نرم افزارها 34

2-2- بعضی از موضوعهای داغ در تحقیق نرمافزارهای ( WSN) 35

2-2-1- سیستم عامل. 35

2-3- حسگر شبکه بیسیم. 35

2-4- معماری ارتباطي در شبکههاي سنسور 37

2-4-1- اجزاء سختافزاری. 37

2-4-2-اجزاي نرمافزاري. 37

2-5- فاکتورهای طراحی. 37

2-5-1- تحمل خرابی. 37

2-5-2- قابلیت گسترش.. 38

2-5-3- هزینه تولید. 38

2-5-4- محدودیتهای سختافزاری یک گره سنسور 38

2-5-5- ویژگیهای سختافزاری. 39

فصل سوم: چالش های امنیتی برای شبکههای سنسور بی سیم و مسیریابی در شبکههای سنسور

3-1- امنیت شبکههای بیسیم. 41

3-2- منشأ ضعف امنیتی در شبکههای بیسیم و خطرات معمول. 42

3-3- سه روش امنیتی در شبکههای بیسیم. 42

3-3-1- WEP. 42

3-3-2- SSID. 43

3-3-3- MAC. 43

3-4- ابزارهای Sniff وScan شبکههای محلي بیسیم. 43

3-5- ابزارهایی كه رمزنگاري WEP را میشکنند. 44

3-6- ابزار شكستن احراز هويت.. 44

3-7- حملات متداول شبکههای محلي بیسیم. 44

3-8- تماسهای تصادفي يا مغرضانه 44

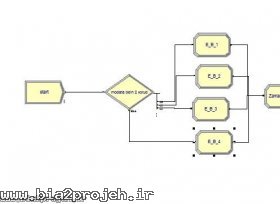

3-9- پروتکلهای مسیریابی. 45

3-9-1- پروتکلهای روش اول. 46

3-9-2- پروتکلهای روش دوم 47

3-10- روشهای مبتنی بر فاصله 48

3-10-1- اندازهگیری. 48

3-10-2- محاسبه موقعیت.. 48

3-10-3- معایب و مزایا 48

3-11- روشهای مستقل از مسافت.. 48

3-12- ابزارهای شبیهسازی. 49

3-13- روشهای مسیریابی در شبکههای سنسور 49

3-14- مفاهیم کلي و مشکلات عمده 49

3-15- روش شایعه پراکنی(شایعهای) 50

3-16- روش اسپین. 51

3-17- مقايسه با روشهای قبلي. 51

3-18- مقایسه دو روش SPIN I و SPIN II. 52

3-18-1- نقاط ضعف روش SPIN. 52

3-18-2- روش انتشار مستقيم (directed diffusion) 52

3-18-3- روش انتشار مستقيم (خلاصهسازی) 52

3-18-4- مقایسه روش انتشار مستقيم با روشSPIN. 52

3-18-5- روش انتشار مستقيم (بهبود) 52

3-19- روش انتشار هدایتشده 53

3-20- بهینه سازی. 54

3-21- مسیریابی پویا بهعنوان رویکردی امنیتی. 54

منابع و مأخذ. 56

چکیده

شبکههای سنسور از گرههای کوچکی با قابلیت حس کردن ، محاسبه و برقراری ارتباط تشکیل شده است. در شبکههای سنسور مسئله انرژی و استفادهی بهینه از آن و همچنین مسئله مسیریابی از مهمترین و پایهایترین مسائل در برخورد با چنین شبکههایی میباشد و راهحل و روش مناسب کاملاً بستگی به نوع شبکه و کاربرد آن دارد. در این پروژه ابتدا به بیان تعاریف ، مثالها شبکهبندی و مشکلات موجود در مسیریابی میپردازیم سپس مروری نسبتاً جامع بر تکنیکهای مسیریابی در شبکههای سنسور خواهیم کرد.

کلمات کلیدی

شبکه- گره- یکدست- سلسله مراتبی- مبتنی بر مکان جغرافیایی - مبتنی بر روشهای چند گامه - مبتنی بر مذاکره - مبتنی بر کیفیت سرویسدهی - مبتنی بر درخواست.